上云,就上阿里云!

购买咨询:400-605-6095(全国)

本文将全面介绍如何在Nginx或Tengine服务器配置SSL证书,具体包括下载和上传证书文件,在Nginx上配置证书文件、证书链和证书密钥等参数,以及安装证书后结果的验证。成功配置SSL证书后,您将能够通过HTTPS加密通道安全访问Nginx服务器。

登录数字证书管理服务控制台。

在左侧导航栏,选择。

在SSL 证书页面,定位到目标证书,在操作列,单击下载。

在服务器类型为Nginx的操作列,单击下载。

解压缩已下载的SSL证书压缩包。

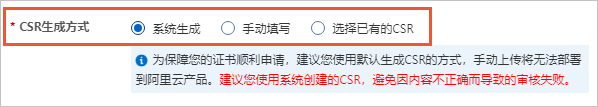

根据您在提交证书申请时选择的CSR生成方式,解压缩获得的文件不同,具体如下表所示。

|

CSR生成方式 |

证书压缩包包含的文件 |

|

系统生成或选择已有的CSR |

|

|

手动填写 |

|

执行以下命令,在Nginx的conf目录下创建一个用于存放证书的目录。

cd /usr/local/nginx/conf #进入Nginx默认配置文件目录。该目录为手动编译安装Nginx时的默认目录,如果您修改过默认安装目录或使用其他方式安装,请根据实际配置调整。 mkdir cert #创建证书目录,命名为cert。将证书文件和私钥文件上传到Nginx服务器的证书目录(/usr/local/nginx/conf/cert)。

编辑Nginx配置文件nginx.conf,修改与证书相关的配置。

执行以下命令,打开配置文件。

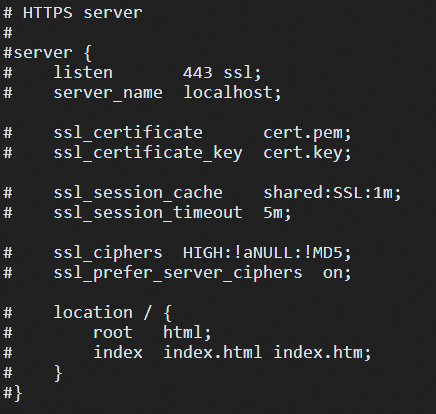

vim /usr/local/nginx/conf/nginx.conf在nginx.conf中定位到server属性配置。

删除行首注释符号#,并参考如下示例进行修改。

server { #HTTPS的默认访问端口443。 #如果未在此处配置HTTPS的默认访问端口,可能会造成Nginx无法启动。 listen 443 ssl; #填写证书绑定的域名 server_name <yourdomain>; #填写证书文件绝对路径 ssl_certificate cert/<cert-file-name>.pem; #填写证书私钥文件绝对路径 ssl_certificate_key cert/<cert-file-name>.key; ssl_session_cache shared:SSL:1m; ssl_session_timeout 5m; #自定义设置使用的TLS协议的类型以及加密套件(以下为配置示例,请您自行评估是否需要配置) #TLS协议版本越高,HTTPS通信的安全性越高,但是相较于低版本TLS协议,高版本TLS协议对浏览器的兼容性较差。 ssl_ciphers ECDHE-RSA-AES128-GCM-SHA256:ECDHE:ECDH:AES:HIGH:!NULL:!aNULL:!MD5:!ADH:!RC4; ssl_protocols TLSv1.1 TLSv1.2 TLSv1.3; #表示优先使用服务端加密套件。默认开启 ssl_prefer_server_ciphers on; location / { root html; index index.html index.htm; } }可选:设置HTTP请求自动跳转HTTPS。

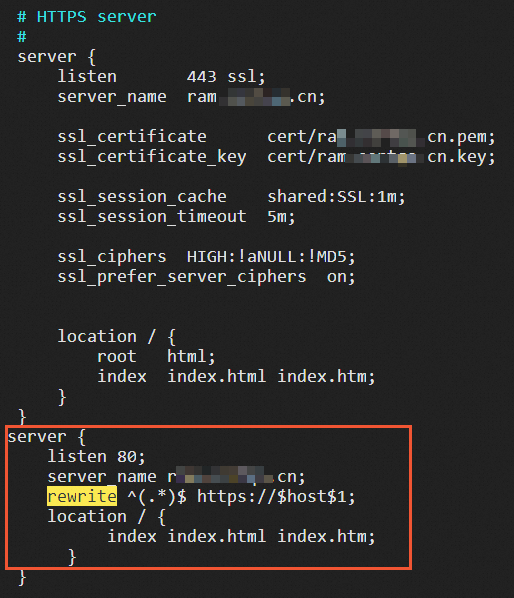

如果您希望所有的HTTP访问自动跳转到HTTPS页面,可通过rewrite指令重定向到HTTPS。

server { listen 80; #填写证书绑定的域名 server_name <yourdomain>; #将所有HTTP请求通过rewrite指令重定向到HTTPS。 rewrite ^(.*)$ https://$host$1; location / { index index.html index.htm; } }配置效果如下图所示:

执行以下命令,重启Nginx服务。

cd /usr/local/nginx/sbin #进入Nginx服务的可执行目录。 ./nginx -s reload #重新载入配置文件。证书安装完成后,您可通过访问证书的绑定域名验证该证书是否安装成功。

https://yourdomain #需要将yourdomain替换成证书绑定的域名。如果网页地址栏出现小锁标志,表示证书已经安装成功。